Digitale Kollaboration – IT-Sicherheit im Homeoffice

Das vergangene Jahr war ein Katalysator für die Digitalisierung deutscher Unternehmen. Dies betrifft insbesondere die Art und Weise, wie und besonders wo wir arbeiteten. Viele Firmen sind plötzlich und meist abrupt ins Homeoffice umgezogen.

Laut Bitkom war im Frühjahr fast jeder 2. Arbeitnehmer von dieser Entwicklung betroffen. Dieser Beschleuniger vieler Digitalisierungsprojekte hat jedoch auch Schattenseiten, denn die Angriffsfläche für Cyberattacken ist in Folge der dezentralen IT-Infrastruktur gestiegen. Daher sollten wir einen Blick darauf werfen, wie gut die IT-Sicherheit im Homeoffice gewährleistet werden kann. Und uns besonders die Frage stellen: Was können wir daraus für die aktuelle Homeofficesituation lernen?

IT-Sicherheit oder reibungsloser Betriebsablauf im Homeoffice?

Das sollte keine Entscheidungsfrage sein! Auch wenn die Realität gezeigt hat, dass dies durchaus so war. Und es leider auch aktuell wieder so ist. Denn viele Firmen haben auf die Krise reagiert: Durch die dezentrale Arbeitsweise mussten neue Cloud- und Collaboration-Tools eingeführt werden, wie etwa MS Teams oder Zoom. Oft ist dabei jedoch die Frage nach der Sicherheit dieser Anwendungen, die fast ausschließlich über private Internetleitungen betrieben wurden, ins Hintertreffen geraten.

Quasi über Nacht sind die Mitarbeiter – und damit auch die von ihnen genutzte IT – ins Homeoffice gegangen. Da viele Firmen auf eine solche Situation nicht vorbereitet waren, bedeutete dies auch, dass deren IT-Strukturen gar nicht auf remote Arbeit ausgelegt sind. Daher war die Priorität hier Strukturen zu schaffen, die das Daily Business trotz Homeoffice am Leben hielten – die Fragen nach Sicherheit gerieten dadurch oftmals ins Hintertreffen.

Fehlende Sicherheitsstandards im Homeoffice

Dabei mussten sowohl Firmen als auch Mitarbeiter so viele Dinge bedenken: Wie gehe ich damit um, dass mein Firmenlaptop im gleichen Netzwerk betrieben wird wie mein hauseigener Netzwerkdrucker, der private Laptop sowie die Smartphones meiner Kinder? Wie kann ich sicherstellen, dass der private Netzwerkdrucker kein Eindringen in das Firmennetzwerk ermöglicht?

Die Verantwortung für die Sicherheit der hausinternen Netzwerke und der eingesetzten Geräte wird oft an die Mitarbeiter abgegeben. Oftmals fehlen jedoch schon die Grundlagen für die IT-Sicherheit, wie Schulungen zu IT-sicherheitsrelevantem Handeln u. a. bei Phishing Mails oder in Bezug auf betrügerische Webseiten oder die nötige Infrastruktur für die Arbeit von zu Hause.

Eine Umfrage der Computerbild macht deutlich, dass grundsätzliche Sicherheitsmaßnahmen nicht genutzt wurden: Nur knapp zwei Drittel der Befragten gaben an, einen Passwortschutz der Rechner und installierte Virenschutzprogramme zu haben. Und eine (notwendige!) Trennung von privat und beruflich genutzten Geräten nannten sogar nur noch knapp die Hälfte. VPN-Verbindungen sowie Multifaktor-Authentifizierungen (MFA) wurde letztlich nur von etwa einem Drittel der Befragten bejaht. Das zeigt deutlich, dass wohl nur dieses knappe Drittel aller Homeoffice-Arbeitsplätze diesen IT-Sicherheitsstandards entsprechen.

Wen betrifft IT-Sicherheit im Homeoffice?

Kurz gesagt: Alle.

Jedoch wiegen sich insbesondere kleine und mittelständige Unternehmen in einer falschen Sicherheit; denn tatsächlich ist die Größe kein Garant dafür, nicht von Ransomware-Angriffen oder ähnlichen Attacken betroffen zu sein. Laut einer aktuellen Bitkom-Studie sind es gerade die kleinen und mittelständigen Unternehmen, die für Erpresser besonders lukrativ sind; im Gegensatz zu großen Unternehmen haben sie oftmals keine Möglichkeit, wirtschaftliche Ausfallzeiten und die damit verbunden Kosten zu überbrücken. Ein „geringes“ Lösegeld von einigen 100.000 bis hin zu einer einstelligen Millionenzahl scheinen hier oftmals schneller bezahlt, als auf langwierige Entschlüsselungsprozesse mit ungewissem Ausgang zu warten. Hier haben multinationale Player gänzlich andere (finanzielle) Möglichkeiten.

Der Faktor Mensch als größte Angriffsfläche

Dabei ist es fast immer der Faktor Mensch, der das größte Risiko für die Sicherheit Ihres Unternehmens darstellt. Unsere Algorithmen und die KI, die Virenscannern und Threat Protection heute zugrunde liegen, sind so gut und ausgereift, dass sie Schadsoftware gut erkennen können. Menschen leider jedoch oft nicht: Am Morgen möchten wir kurz die Mails bei einem Kaffee überfliegen. Man ist noch müde, vielleicht auch unter Zeitdruck; besonders in solchen Situationen sind wir geneigt, ohne genauere Prüfung einen Anhang zu öffnen oder einem Link zu folgen. Ganz besonders in der Homeoffice-Umgebung ist eine solche Nachlässigkeit fatal: Die Infrastruktur ist weniger geschützt, die Virenprogramme möglicherweise nicht aktuell. Ein einzelner infizierter PC kann dann Ihre komplette IT-Infrastruktur lahmlegen.

Neben Nachlässigkeit setzen Angreifer aber auch auf Emotionen. Daten und persönliche (Identifikations-)Informationen werden so oft bereitwillig preisgegeben. Zwar setzt Malware-Spam von Haus aus mit Social Engineering-Methoden auf die Ängste und Sorgen von Menschen. Zentrale Themen waren in den vergangenen Monaten die neuen Unsicherheiten im Zusammenhang mit der Corona-Krise. Vermeintliche Anweisungen von Vorgesetzten, Behörden oder Kollegen – gut gefälschter Malware-Spam ist heute kaum noch von echten Anfragen zu unterscheiden und wird ebenfalls nicht von der Mail Protection abgefangen. Dies zeigt sich auch deutlich, wenn man bedenkt, wie gut es Hackern gelungen ist, persönliche Daten über gefälschte Corona-Hilfsseiten abzugreifen. Aktuell warnt etwa das LKA in NRW vor solchen Angeboten.

Die Folgen eines Ransomware-Angriffs

Bei Ransomware handelt es sich um Schadsoftware, die den Zugriff auf lokale Daten oder ein Netzwerk durch Verschlüsselung oder/und Datendiebstahl verhindert. Ziel ist dabei meist die Erpressung von Lösegeld („ransom money“), um die Daten wieder freizuschalten. Eine weitere Erpressungsmethode ist zudem die Drohung der sukzessiven Veröffentlichung oder den Verkauf von sensiblen Daten im Internet, sollte die Zahlung nicht erfolgen.

Die Verbreitung von Ransomware erfolgt meist über Links oder Anhänge in E-Mails, wobei die Verbreiter auf fortschrittliche Social Engineering-Methoden setzen und auch insbesondere berufliche Zwänge oder Notlagen ausnutzen. Denn ohne menschliche Beihilfe ist eine Infektion des PC beinahe ausgeschlossen oder zumindest unrealistisch. Der Faktor Mensch ist die größte Schwachstelle in Ihrem System. Denn trotz Bugs und Lücken in Programmen ist ein Angriff über den Menschen selbst weniger zeit- und ressourcenintensiv.

Die Schäden solcher Angriffe – sowohl finanziell als auch hinsichtlich der Reputation – sind enorm. Nur die wenigsten Unternehmen sind ausreichend gegen Ransomware-Angriffe gesichert, obgleich etwa dreiviertel der deutschen Unternehmen von Daten-Angriffen betroffen sind. Die Schäden liegen dabei oft in Millionenhöhe, da Ransomware Systeme und Daten verschlüsselt und ein Weiterarbeiten so unmöglich macht. Sind dann noch Back-ups verschlüsselt, die aufgrund ihrer Lage auf den Servern oftmals ebenso angreifbar sind wie die Originaldaten, müssen Firmen mit endgültigen Datenverlusten rechnen. Da die meisten Ransomware-Angriffe neben Verschlüsselung auch auf Datenabzug setzen, ist selbst nach erfolgreicher Entschlüsselung mit weiteren Datenschutzklagen Betroffener zu rechnen.

Diese Maßnahmen sichern Ihre IT

Sie sehen also: Neben der technischen Komponente muss vor allem der Faktor Mensch bei der Sicherung Ihrer IT-Systeme mit einbezogen werden. Denn er ist DIE Schwachstelle in Ihrem IT-System.

Kurzfristige Maßnahmen wie die strikte Trennung von privaten und beruflichen Geräten sind hierbei schon mal ein guter Anfang für die aktuelle Lage. Langfristig benötigen Sie jedoch eine ganzheitliche Strategie, die bei der Wahl der eingesetzten technischen Lösungen anfängt. Dies betrifft VPN-Clients, Cloud Applikationen sowie Firewall und Anti-Virenprogramme. Im Idealfall gehen diese Bausteine Hand in Hand, sodass der Pflegeaufwand Ihrer IT-Infrastruktur zurückgeht.

Essenziell ist daneben, dass Sie sich der Bedeutung des Sicherheitsrisikos Mensch noch mehr bewusst werden – und aktiv Maßnahmen ergreifen. Dies beginnt mit Schulungen zum Thema Social Engineering und Manipulation, die nicht nur die Grundproblematik ins Auge nehmen, sondern auch technische Aspekte erklären. Erst dadurch kann ein Grundverständnis für die Gefahren solcher Attacken entstehen.

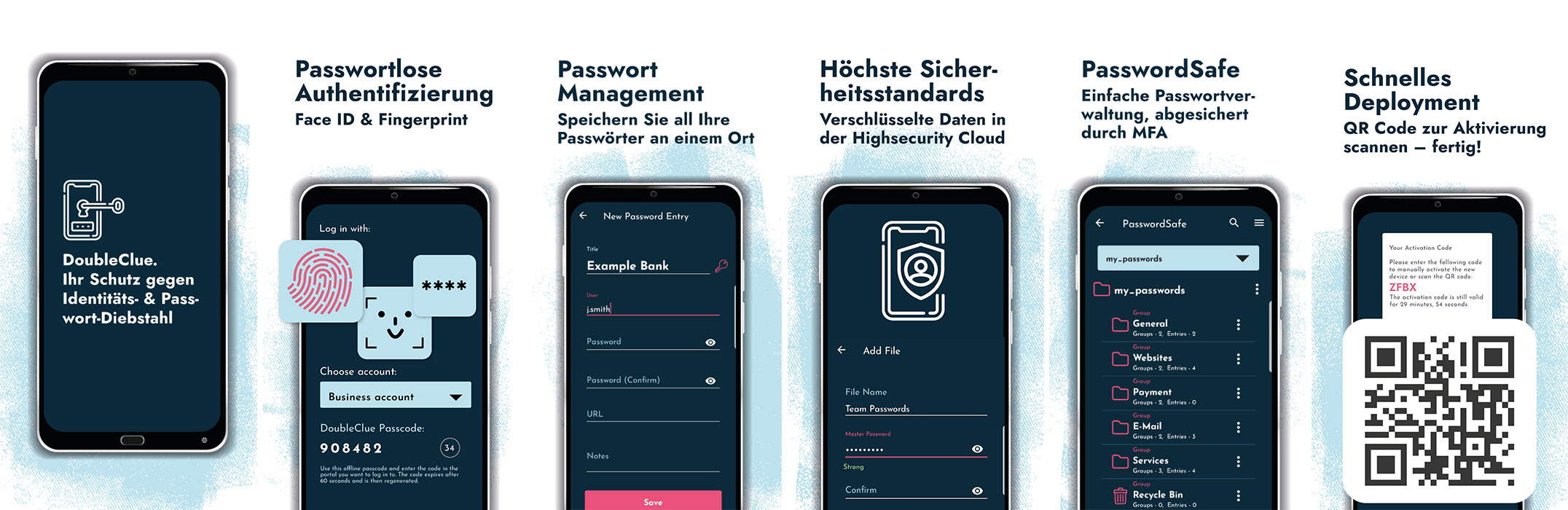

Werden Sie sich der Bedeutung von Identitätsschutz bewusst! Dies kann heute mit einfachen Mitteln wie einer Multifaktor-Authentifizierung abgesichert werden. Hierbei schlagen Sie zudem zwei Fliegen mit einer Klappe: moderne Multifaktor-Authentifizierung setzt auf passwortlose Anmeldemethoden sowie Single-Sign-On. Hierdurch schützen Sie nicht nur Ihre IT, sondern bieten Ihren Mitarbeitern ein einfacheres und effektiveres Arbeitserlebnis.

DoubleClue – Ihre Absicherung für den Faktor Mensch

Daher raten wir Ihnen dazu, eine verbesserte Identifikationsrichtlinie in Ihrem Unternehmen einzuführen. Mittels Multifaktor-Authentifizierung müssen sich Nutzer beim Anmelden an verschiedenen Applikationen oder Geräten durch eine zweite Komponente ausweisen. Dies gewährleistet die Sicherheit vor unbefugter Nutzung durch Dritte. Besonders wichtig ist eine Multifaktor-Authentifizierung bei all denjenigen Mitarbeitern, die Administrationsrechte oder Remote-Zugriffsrechte auf Server und Geräte Dritter besitzen. Denn egal, wie gut Sie Ihre Mitarbeiter schulen: Eine technische Barriere, die unbefugte Zugriffe ausnahmslos verhindert, ist Pflicht, da ein einziger menschlicher Fehler eines einzelnen Users schon ausreicht, um maximalen Schaden anzurichten.

Ihre Vorteile bei der Implementierung von DoubleClue

- Geringer zeitlicher Aufwand beim Roll-Out: Insgesamt benötigen Sie in etwa einen Tag, um Ihr Firmennetzwerk durch Multifaktor-Authentifizierung durch Angriffe von außen abzusichern

- Wir begleiten Sie komplett bei Implementierung und Roll-out und bieten Ihnen anschließend vollumfänglichen Support

Fordern Sie hier Ihre 30-tägige kostenfreie Testversion an.

HWS Gruppe

HWS Gruppe