IT-Sicherheit für die

Kommunalverwaltung

Die Integration neuer Technologien in den Arbeitsalltag von Kommunen verspricht eine stärkere Verknüpfung von Ressorts und Aufgaben. Gleichzeitig steigen mit jeder Innovation auch die Anforderungen an die Sicherheit der IT-Systeme.

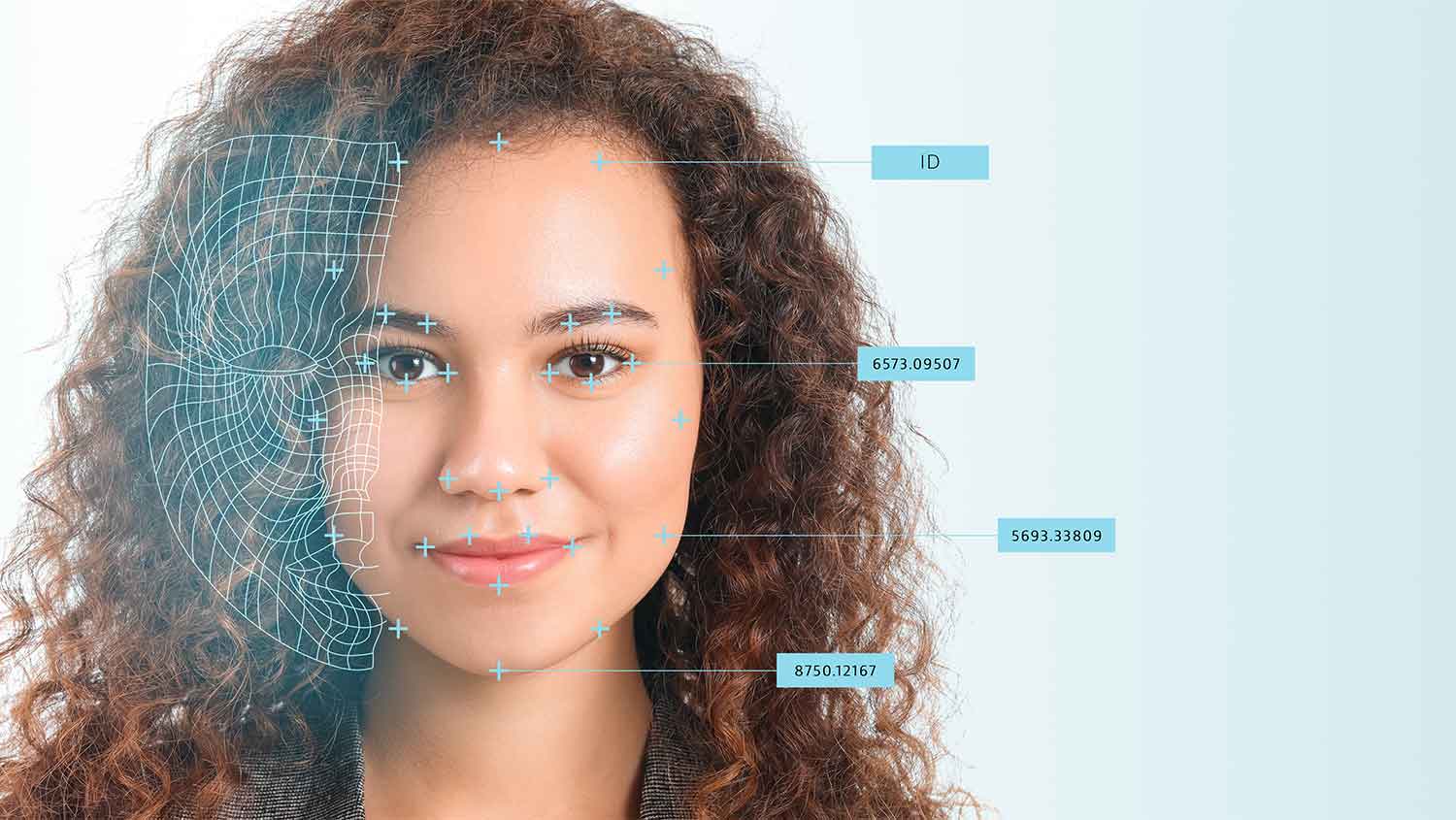

Aufgrund der hohen Brisanz der verarbeiteten Daten, sind die Anforderungen an die Sicherheit der IT von kommunalen Einrichtungen besonders hoch. Die Einführung von cloudbasierten Kommunikations- und Kollaborationstools erfordert zudem ein zuverlässiges Zugriffs- und Identitätsmanagement, um Datenschutz- und Compliance-Richtlinien einzuhalten.

HWS Gruppe

HWS Gruppe